https://g.co/gemini/share/54b373ce463c

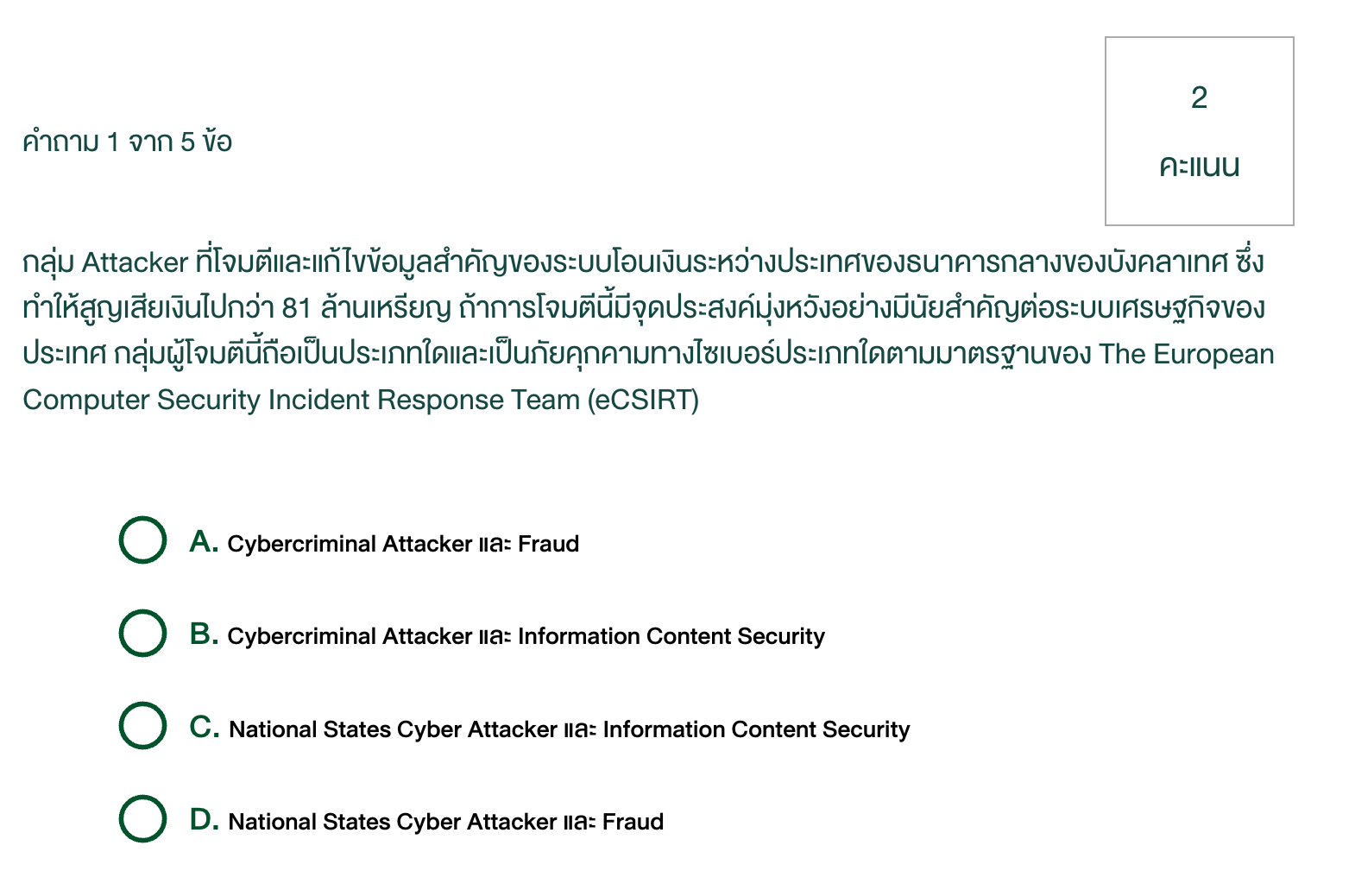

ตามข้อมูลที่ให้มา การโจมตีธนาคารกลางของบังคลาเทศมีลักษณะสำคัญดังนี้:

- ผู้โจมตี (Attacker): การโจมตีระบบโอนเงินระหว่างประเทศของธนาคารกลาง ซึ่งเป็นโครงสร้างพื้นฐานสำคัญ และมีเป้าหมายที่อาจส่งผลกระทบอย่างมีนัยสำคัญต่อระบบเศรษฐกิจของประเทศ ชี้ให้เห็นว่าผู้โจมตีอาจไม่ใช่แค่กลุ่มอาชญากรไซเบอร์ทั่วไป (Cybercriminal) ที่มุ่งหวังผลประโยชน์ส่วนตัว แต่มีความสามารถและอาจมีแรงจูงใจในระดับที่ส่งผลกระทบต่อรัฐ (National State)

- ประเภทภัยคุกคาม (Threat Type): การแก้ไขข้อมูลสำคัญในระบบโอนเงินเพื่อทำให้เกิดการโอนเงินที่ไม่ถูกต้องไปยังบัญชีของผู้โจมตี เป็นการหลอกลวงเพื่อให้ได้มาซึ่งทรัพย์สิน (เงิน) โดยตรง การกระทำนี้จัดอยู่ในประเภท Fraud (การฉ้อโกง)

เมื่อพิจารณาตามมาตรฐานของ eCSIRT:

- ผู้โจมตีที่มีแรงจูงใจในการสร้างความเสียหายหรือส่งผลกระทบต่อเศรษฐกิจระดับประเทศ มักถูกจัดเป็น National States Cyber Attacker (แม้ว่าในทางปฏิบัติ อาจเป็นกลุ่มที่ได้รับการสนับสนุนจากรัฐ หรือกลุ่มที่มีความสามารถสูงมากก็ตาม)

- การกระทำที่เป็นการหลอกลวงเพื่อผลประโยชน์ทางการเงินโดยตรงผ่านระบบคอมพิวเตอร์ จัดเป็น Fraud

ดังนั้น ตัวเลือกที่เหมาะสมที่สุดคือ:

D. National States Cyber Attacker และ Fraud

https://g.co/gemini/share/3474e526b6bd

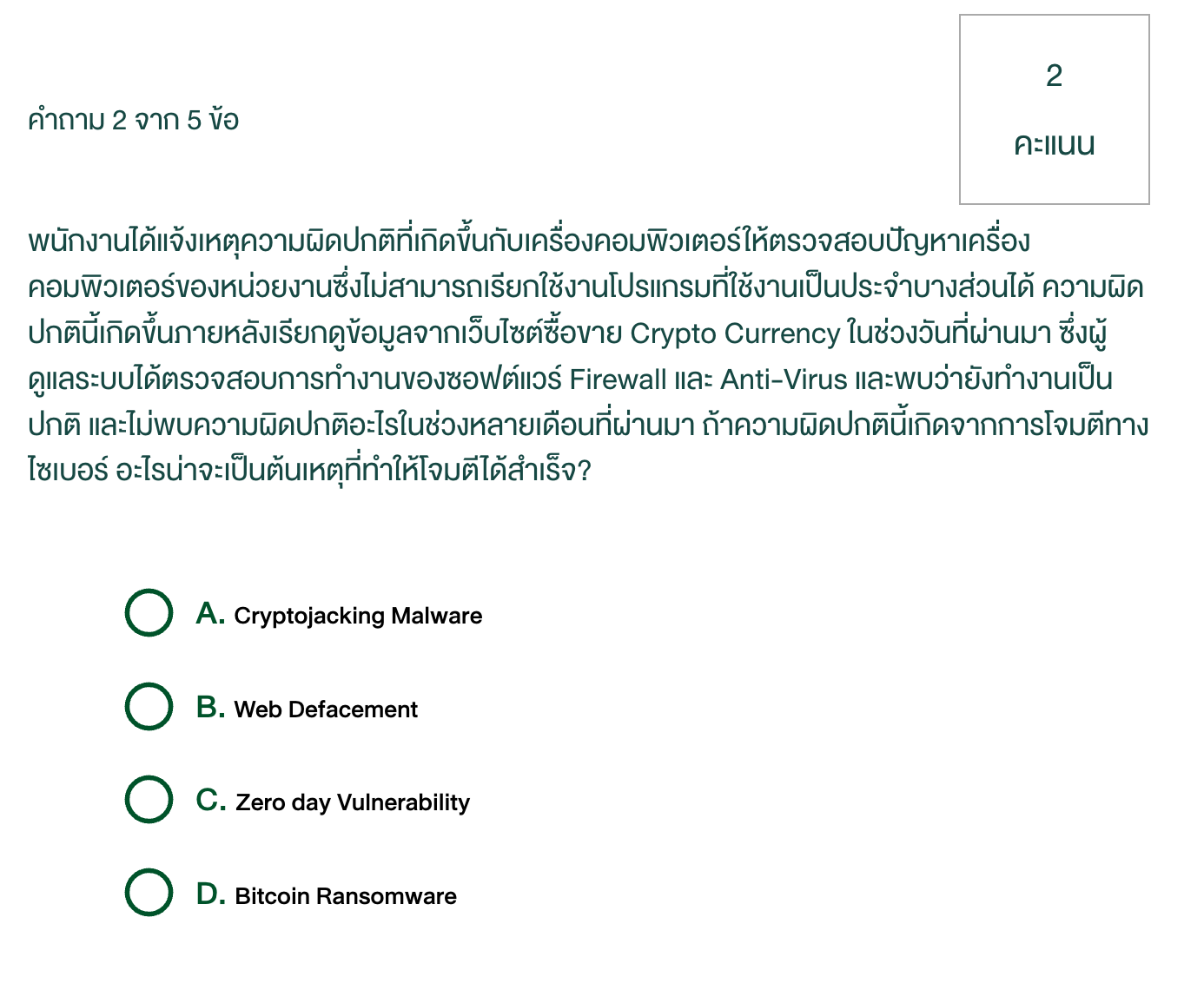

จากสถานการณ์ที่อธิบาย:

- อาการ: ไม่สามารถเรียกใช้งานโปรแกรมที่ใช้เป็นประจำบางส่วนได้

- เหตุการณ์ก่อนหน้า: เรียกดูข้อมูลจากเว็บไซต์ซื้อขาย Crypto Currency

- การตรวจสอบ: Firewall และ Anti-Virus ทำงานปกติ และไม่พบความผิดปกติในช่วงหลายเดือน

วิเคราะห์ตัวเลือก:

- A. Cryptojacking Malware: มัลแวร์ประเภทนี้จะใช้ทรัพยากรเครื่องในการขุดเหรียญดิจิทัล อาจทำให้เครื่องช้าลง แต่โดยทั่วไปไม่น่าจะทำให้ เปิดโปรแกรมบางตัวไม่ได้ โดยตรง และ Anti-Virus สมัยใหม่มักจะตรวจจับได้ (แม้จะไม่เสมอไป)

- B. Web Defacement: เป็นการโจมตีที่เปลี่ยนหน้าตาของเว็บไซต์ ไม่เกี่ยวข้องกับการทำงานผิดปกติของโปรแกรมบนเครื่องคอมพิวเตอร์ของผู้ใช้

- C. Zero day Vulnerability: นี่คือช่องโหว่ในซอฟต์แวร์ (เช่น ระบบปฏิบัติการ, เว็บเบราว์เซอร์, หรือปลั๊กอิน) ที่ผู้พัฒนาซอฟต์แวร์ยังไม่ทราบหรือไม่ทันได้แก้ไข ผู้โจมตีสามารถใช้ประโยชน์จากช่องโหว่นี้เพื่อติดตั้งมัลแวร์หรือควบคุมระบบ โดยที่ Anti-Virus หรือ Firewall อาจยังไม่มีข้อมูล (Signature) หรือรูปแบบพฤติกรรม (Behavior) ที่จะตรวจจับการโจมตีผ่านช่องโหว่ใหม่นี้ได้ การที่ Firewall และ Anti-Virus ทำงานปกติแต่ไม่พบสิ่งผิดปกติ ชี้ให้เห็นว่าการโจมตีอาจใช้วิธีการที่ยังไม่เป็นที่รู้จัก ซึ่งสอดคล้องกับการใช้ Zero-day exploit ผ่านการเข้าชมเว็บไซต์ (เช่น ผ่านโฆษณาอันตราย หรือโค้ดบนเว็บที่ใช้ประโยชน์จากช่องโหว่เบราว์เซอร์) มัลแวร์ที่ถูกติดตั้งผ่านช่องทางนี้สามารถทำอะไรก็ได้ รวมถึงการขัดขวางการทำงานของโปรแกรมอื่น

- D. Bitcoin Ransomware: มัลแวร์เรียกค่าไถ่ มักจะเข้ารหัสไฟล์ ทำให้เปิดไฟล์ไม่ได้ และแสดงข้อความเรียกค่าไถ่ (มักจ่ายเป็น Bitcoin) อาการหลักคือเปิด ไฟล์ ไม่ได้ ไม่ใช่เปิด โปรแกรม ไม่ได้ (เว้นแต่ตัวโปรแกรมจะถูกเข้ารหัสไปด้วย) และมักจะมีข้อความแจ้งเตือนชัดเจน นอกจากนี้ Anti-Virus จำนวนมากก็สามารถตรวจจับ Ransomware ที่รู้จักได้

ข้อสรุป:

การที่ Firewall และ Anti-Virus ทำงานปกติแต่ไม่พบความผิดปกติ เป็นข้อบ่งชี้ที่สำคัญที่สุดว่าการโจมตีอาจใช้ช่องโหว่หรือวิธีการที่ยังไม่เป็นที่รู้จักของซอฟต์แวร์ป้องกันเหล่านี้ ซึ่งตรงกับลักษณะของ Zero day Vulnerability มากที่สุด การเข้าชมเว็บไซต์ (โดยเฉพาะเว็บที่มีความเสี่ยงอย่างเว็บ Crypto) เป็นช่องทางยอดนิยมในการแพร่กระจายมัลแวร์ผ่าน Zero-day exploit

ดังนั้น คำตอบที่น่าจะเป็นไปได้มากที่สุดคือ:

C. Zero day Vulnerability

https://g.co/gemini/share/33876cb7b33c

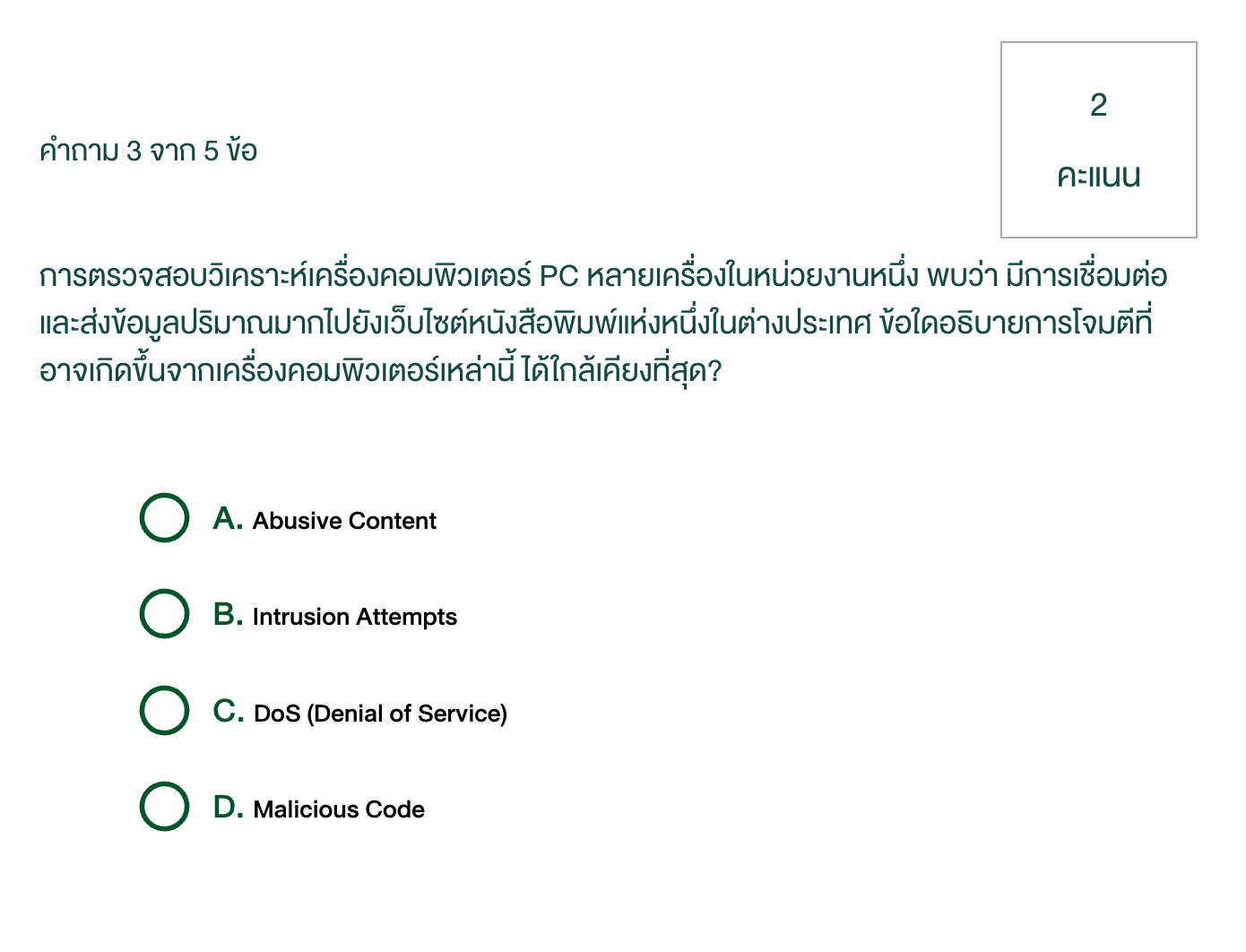

จากสถานการณ์ที่อธิบาย:

- มีเครื่อง PC หลายเครื่องในหน่วยงาน

- เครื่องเหล่านี้มีการเชื่อมต่อและส่งข้อมูลปริมาณมาก (high volume traffic)

- เป้าหมายของการส่งข้อมูลคือเว็บไซต์หนังสือพิมพ์แห่งหนึ่งในต่างประเทศ

พิจารณาตัวเลือก:

- A. Abusive Content: หมายถึงเนื้อหาที่ไม่เหมาะสม เช่น สแปม ข้อความคุกคาม หรือเนื้อหาผิดกฎหมาย การส่งข้อมูลปริมาณมากไปยังเว็บเดียว ไม่ได้ชี้ชัดว่าเป็น Abusive Content โดยตรง

- B. Intrusion Attempts: คือความพยายามในการบุกรุกเข้าระบบ เช่น การเดารหัสผ่าน หรือการใช้ช่องโหว่ การส่งข้อมูลปริมาณมากแบบไม่เจาะจงไปยังเว็บเดียว ไม่ตรงกับลักษณะทั่วไปของการพยายามบุกรุก

- C. DoS (Denial of Service): คือการโจมตีเพื่อให้ระบบเป้าหมาย (ในที่นี้คือเว็บไซต์หนังสือพิมพ์) ไม่สามารถให้บริการได้ตามปกติ โดยมักทำได้โดยการส่งข้อมูลหรือคำร้องขอ (requests) จำนวนมหาศาลไปยังเป้าหมาย จนทรัพยากรของเป้าหมาย (เช่น แบนด์วิดท์, CPU) หมดไป การที่เครื่อง PC หลายเครื่อง (distributed sources) พร้อมใจกันส่งข้อมูล ปริมาณมาก ไปยัง เป้าหมายเดียว (เว็บไซต์หนังสือพิมพ์) เป็นลักษณะที่ชัดเจนของการโจมตีแบบ Distributed Denial of Service (DDoS) ซึ่งเป็นรูปแบบหนึ่งของ DoS เครื่อง PC เหล่านี้อาจตกเป็นส่วนหนึ่งของ Botnet ที่ถูกสั่งการให้โจมตี

- D. Malicious Code: คือโค้ดหรือโปรแกรมประสงค์ร้าย (มัลแวร์) เช่น ไวรัส, เวิร์ม, โทรจัน แม้ว่าเครื่อง PC เหล่านี้ น่าจะติด Malicious Code (เช่น บอท) ซึ่งเป็นตัวสั่งการให้ส่งข้อมูล แต่ ลักษณะการโจมตีที่เกิดขึ้น จากการส่งข้อมูลปริมาณมากไปยังเป้าหมาย คือ DoS ไม่ใช่ตัว Malicious Code เองโดยตรง Malicious Code เป็น สาเหตุ หรือ เครื่องมือ ส่วน DoS คือ ประเภทของการโจมตีที่สังเกตได้

ข้อสรุป:

การที่เครื่อง PC หลายเครื่องส่งข้อมูลปริมาณมากไปยังเป้าหมายเดียว เป็นลักษณะคลาสสิกของการโจมตีแบบ Denial of Service (หรือ Distributed Denial of Service – DDoS) เพื่อทำให้ระบบเป้าหมายล่มหรือไม่สามารถให้บริการได้

ดังนั้น คำตอบที่อธิบายการโจมตีได้ใกล้เคียงที่สุดคือ:

C. DoS (Denial of Service)

https://g.co/gemini/share/505bf7f28ad9

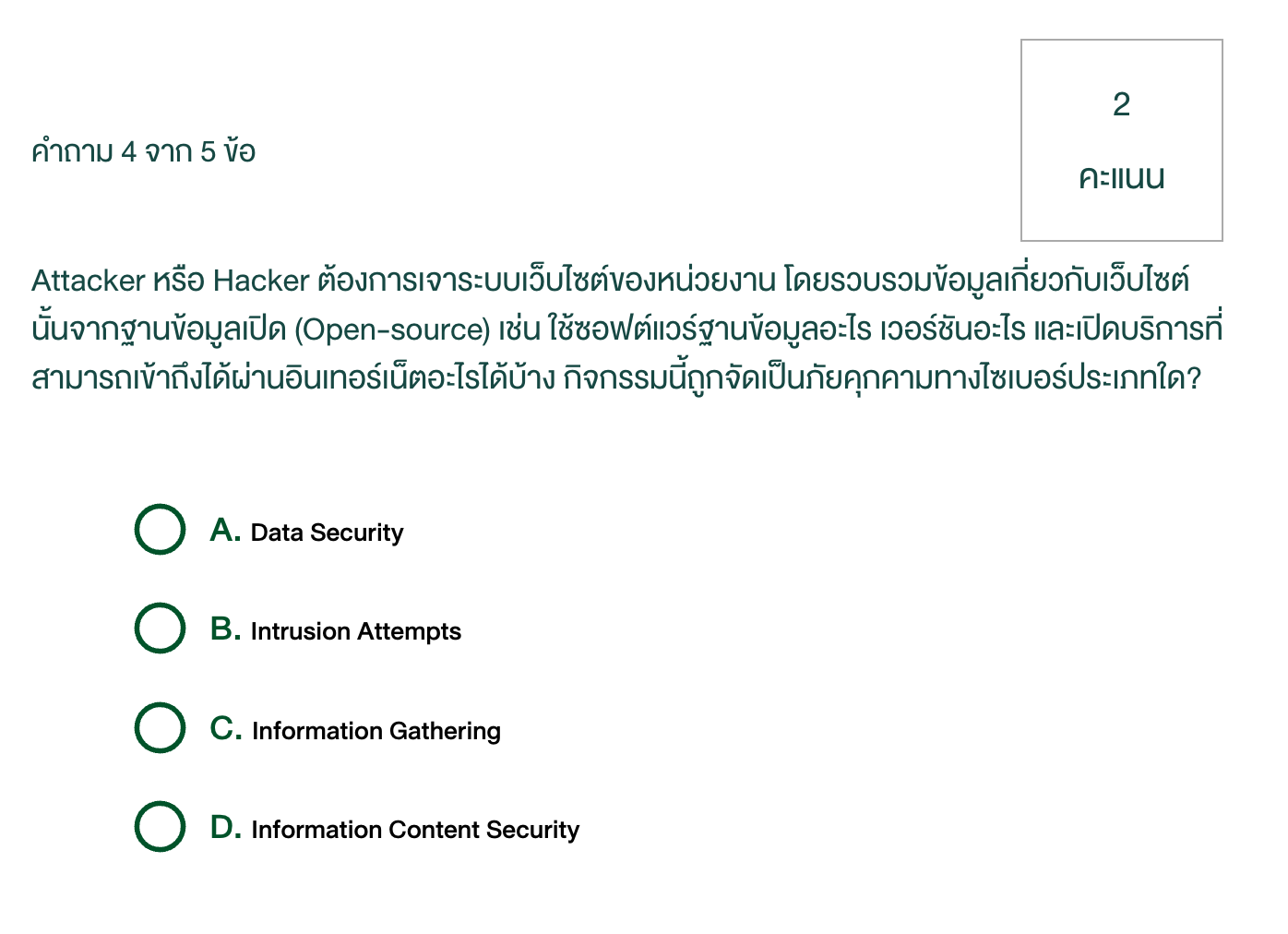

จากสถานการณ์ที่ให้มา:

- ผู้กระทำ: Attacker หรือ Hacker

- เป้าหมาย: เจาะระบบเว็บไซต์

- การกระทำ: รวบรวมข้อมูลเกี่ยวกับเว็บไซต์ (เช่น ซอฟต์แวร์ฐานข้อมูล, เวอร์ชัน, บริการที่เปิด) โดยใช้ฐานข้อมูลเปิด (Open-source information)

การกระทำนี้เป็นการสำรวจและรวบรวมข้อมูลเกี่ยวกับเป้าหมายให้ได้มากที่สุด เพื่อใช้ในการวางแผนโจมตีในขั้นตอนต่อไป เช่น การหาช่องโหว่ที่เกี่ยวข้องกับซอฟต์แวร์หรือบริการที่เป้าหมายใช้งานอยู่

พิจารณาตัวเลือก:

- A. Data Security: เน้นที่การปกป้องข้อมูล ไม่ใช่การรวบรวมข้อมูลเพื่อเตรียมโจมตี

- B. Intrusion Attempts: คือความพยายามในการบุกรุกจริง ๆ เช่น การส่ง exploit หรือเดารหัสผ่าน ซึ่งเป็นขั้นตอน หลังจาก การรวบรวมข้อมูล

- C. Information Gathering: คือขั้นตอนการรวบรวมข้อมูลเกี่ยวกับเป้าหมาย ซึ่งตรงกับการกระทำที่อธิบายไว้ในสถานการณ์ (การหาข้อมูลเวอร์ชันซอฟต์แวร์, บริการที่เปิด จากแหล่งข้อมูลเปิด) หรือเรียกว่า Reconnaissance

- D. Information Content Security: เน้นที่ความปลอดภัยของเนื้อหาข้อมูล (เช่น การป้องกันการแก้ไขเนื้อหาเว็บโดยไม่ได้รับอนุญาต) ไม่ใช่การรวบรวมข้อมูลทางเทคนิคของระบบ

ข้อสรุป:

กิจกรรมที่ Attacker รวบรวมข้อมูลเกี่ยวกับระบบเป้าหมายจากแหล่งข้อมูลเปิด เพื่อทำความเข้าใจโครงสร้างและหาจุดอ่อน ถือเป็นขั้นตอนพื้นฐานในการเตรียมการโจมตี ซึ่งจัดอยู่ในประเภท Information Gathering

ดังนั้น คำตอบที่ถูกต้องคือ:

C. Information Gathering

https://g.co/gemini/share/1024bffada7f

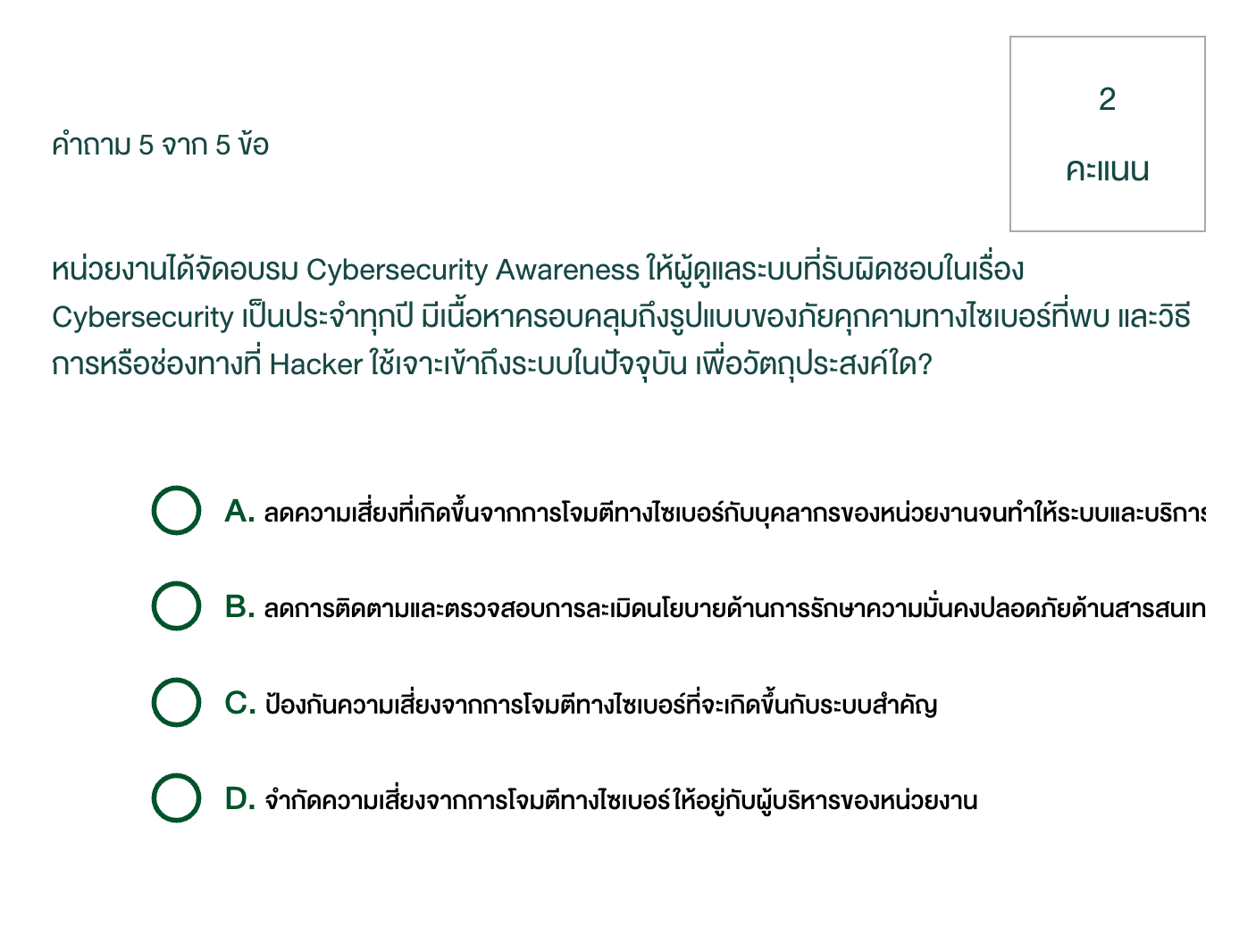

วัตถุประสงค์ของการจัดอบรม Cybersecurity Awareness ให้กับ ผู้ดูแลระบบที่รับผิดชอบเรื่อง Cybersecurity โดยเน้นเนื้อหาเกี่ยวกับ รูปแบบภัยคุกคาม และ วิธีการ/ช่องทางที่ Hacker ใช้เจาะระบบ นั้น มีเป้าหมายหลักเพื่อให้ผู้ดูแลระบบมีความรู้ความเข้าใจในภัยคุกคามและเทคนิคการโจมตีที่ทันสมัย เพื่อที่จะสามารถนำความรู้นั้นไปใช้ในการ:

- ปรับปรุงการป้องกัน: ตั้งค่าระบบ กำหนดค่านโยบายความปลอดภัย และเลือกใช้เครื่องมือป้องกันได้อย่างเหมาะสม เพื่อปิดกั้นหรือลดโอกาสที่ Hacker จะใช้วิธีการเหล่านั้นเจาะเข้าระบบได้

- ตรวจจับภัยคุกคาม: รู้ว่าควรมองหาสัญญาณอะไร หรือพฤติกรรมแบบไหนที่น่าสงสัย เพื่อให้สามารถตรวจจับการโจมตีได้รวดเร็วขึ้น

- ตอบสนองต่อเหตุการณ์: เข้าใจลักษณะการโจมตี จะช่วยให้ตอบสนองต่อเหตุการณ์ได้อย่างถูกต้องและมีประสิทธิภาพมากขึ้น

พิจารณาตัวเลือก:

- A. ลดความเสี่ยงที่เกิดขึ้นจากการโจมตีทางไซเบอร์กับบุคลากรของหน่วยงานจนทำให้ระบบและบริการสารสนเทศของหน่วยงานขัดข้อง: ตัวเลือกนี้เน้นที่การโจมตี "กับบุคลากร" ซึ่งมักจะเป็นเป้าหมายของการอบรม Awareness สำหรับผู้ใช้งานทั่วไป (เช่น การป้องกันฟิชชิ่ง) แม้ว่าการโจมตีบุคลากรจะส่งผลกระทบต่อระบบได้ แต่การอบรมผู้ดูแลระบบเรื่อง "วิธีการเจาะระบบ" มีเป้าหมายโดยตรงที่การป้องกัน "ระบบ" มากกว่า

- B. ลดการติดตามและตรวจสอบการละเมิดนโยบายด้านการรักษาความมั่นคงปลอดภัยด้านสารสนเทศของหน่วยงาน: การอบรมควรจะช่วยให้การติดตามตรวจสอบมีประสิทธิภาพ มากขึ้น ไม่ใช่ลดลง ตัวเลือกนี้ขัดแย้งกับหลักการ

- C. ป้องกันความเสี่ยงจากการโจมตีทางไซเบอร์ที่จะเกิดขึ้นกับระบบสำคัญ: การให้ความรู้ผู้ดูแลระบบเกี่ยวกับภัยคุกคามและเทคนิคของ Hacker มีวัตถุประสงค์โดยตรงเพื่อให้พวกเขาสามารถนำไปปรับปรุงการป้องกัน ตรวจจับ และตอบสนองต่อการโจมตีที่จะเกิดขึ้นกับ "ระบบ" ที่พวกเขาดูแล โดยเฉพาะระบบที่สำคัญ นี่คือวัตถุประสงค์หลักที่ตรงที่สุด

- D. จำกัดความเสี่ยงจากการโจมตีทางไซเบอร์ให้อยู่กับผู้บริหารของหน่วยงาน: ไม่สมเหตุสมผล การรักษาความปลอดภัยมีเป้าหมายเพื่อป้องกันทั้งองค์กร ไม่ใช่จำกัดความเสี่ยงไปที่กลุ่มใดกลุ่มหนึ่ง

ข้อสรุป:

วัตถุประสงค์ที่ตรงที่สุดของการอบรมผู้ดูแลระบบเกี่ยวกับภัยคุกคามและวิธีการเจาะระบบ คือเพื่อให้พวกเขาสามารถป้องกันระบบสารสนเทศที่สำคัญของหน่วยงานจากการโจมตีทางไซเบอร์ได้ดียิ่งขึ้น

ดังนั้น คำตอบที่ถูกต้องคือ:

C. ป้องกันความเสี่ยงจากการโจมตีทางไซเบอร์ที่จะเกิดขึ้นกับระบบสำคัญ